NAS-Central Blog

Lösungen für NAS Systeme

Synology DSM Zertifikatfehler – Verbindung fehlgeschlagen, Zertifikat abgelaufen oder ungültig

Seit DSM 4.2 war es möglich, selbst signierte Zertifikate im DSM zu hinterlegen. Diese Funktionalität wurde mit DSM 7 abgeschafft. Gleichzeit ist das Standard Zertifikat nur noch ein Jahr lang gültig und erneuert sich automatisch.

Was zur Verbesserung der Sicherheit gut gemeint ist hat in der Praxis häufig unerwünschte Nebeneffekte. Im schlimmsten Fall wird das Gegenteil erreicht, wenn beispielsweise Backups unbemerkt nicht mehr laufen oder VPN Verbindungen plötzlich nicht mehr aufgebaut werden können.

Durch die kurze Zertifikatsgültigkeit in DSM 7 können Backups und VPN Verbindungen unbemerkt ausfallen. Über die DSM Oberfläche sind diese Fehler nicht zu beheben, doch es gibt Lösungen.

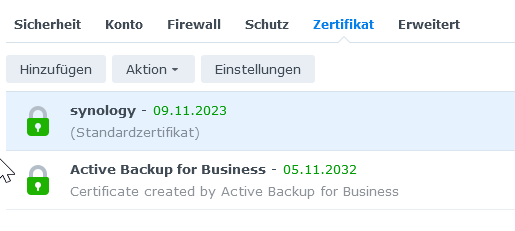

DSM 7 Standardzertifikat nur noch ein Jahr gültig

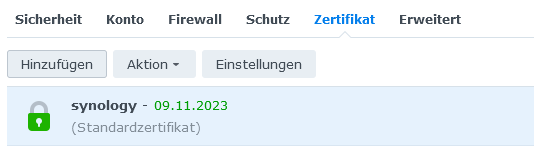

Nach der Installation von DSM 7 ist das Standardzertifikat nur noch ein Jahr gültig

Am 09.11.2023 wir der DSM das Zertifikat austauschen wodurch der DSM die Vertrauensstellung an zahlreichen Stellen verliert.

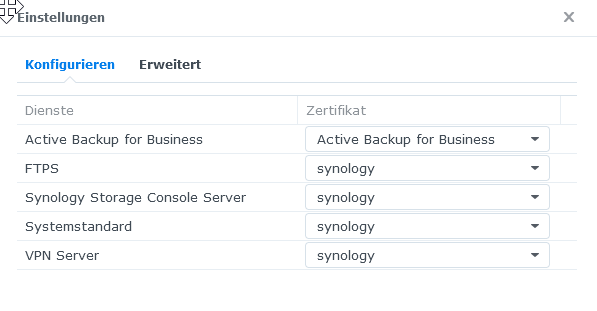

Zuordnung von Zertifikaten

In den Sicherheitseinstellungen ist jedem Dienst, der mit einem anderen Gerät oder Dienst kommuniziert, ein Zertifikat zugewiesen.

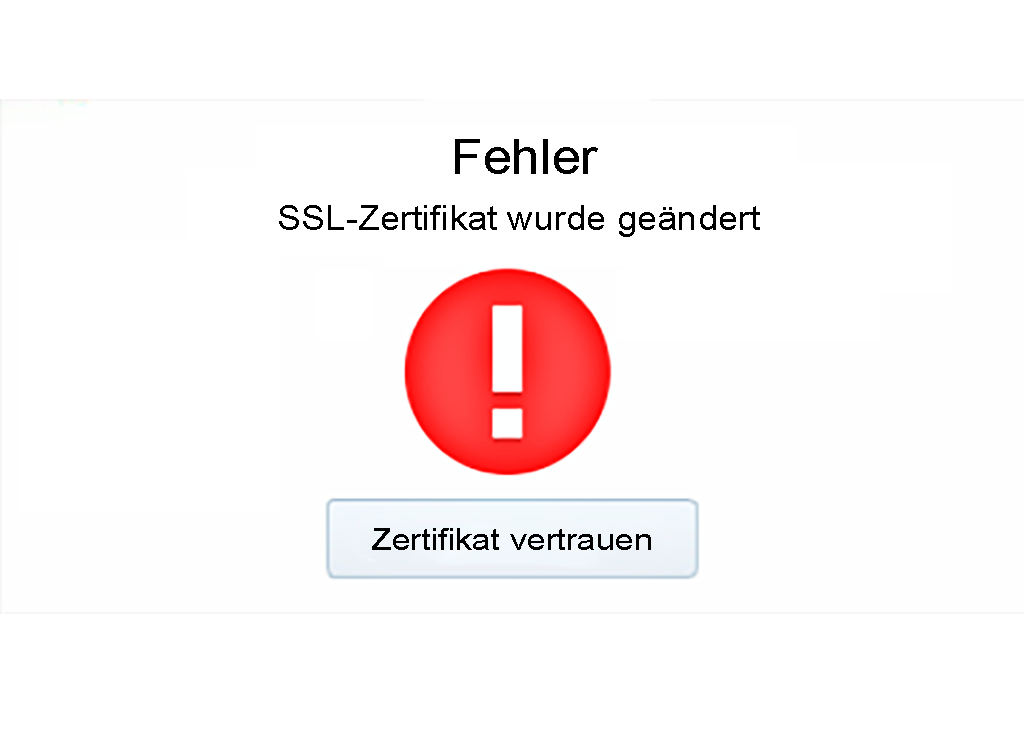

Wird das Zertifikat getauscht hat dies zur Folge, dass die Gegenstelle das neue Zertifikat nicht kennt und diesem somit nicht vertraut. Das Zertifikat muss erneut bekannt gemacht werden, was nur an der Gegenstelle selbst erfolgen kann.

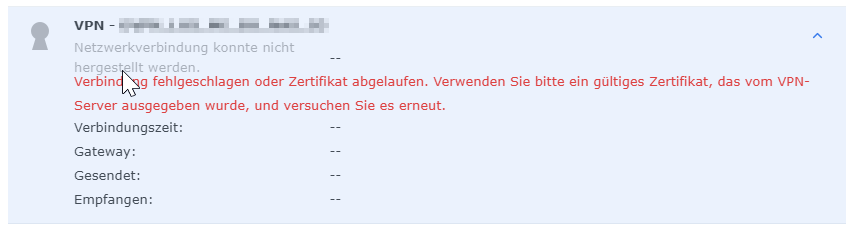

Ausfall der VPN Verbindung durch Tausch des Zertifikats

Wird das Zertifikat des VPN Servers getauscht können Clients keine Verbindung mehr aufbauen, bis ihnen das neue Zertifikat bekannt gemacht wurde. Hierzu benötigt man Zugriff auf den Server um das Zertifikat runter zu landen und auf den Client, um das Zertifikat zu installieren.

- Ohne funktionierendes VPN hat man in der Regel nur Zugriff auf eine Seite. Ohne zweite Person auf der Gegenseite ist das Problem häufig nicht zu beheben.

- Wird das VPN für Systemanwendungen wie beispielsweise Backups genutzt, so fällt das Backup u.U. unbemerkt aus.

- Sind viele Clients an den VPN Server angebunden und wird das neue Zertifikat über unsichere Wege wie z.B. Email verteilt bringt der Zertifikatstausch eher einen Sicherheitsverlust als einen Gewinn.

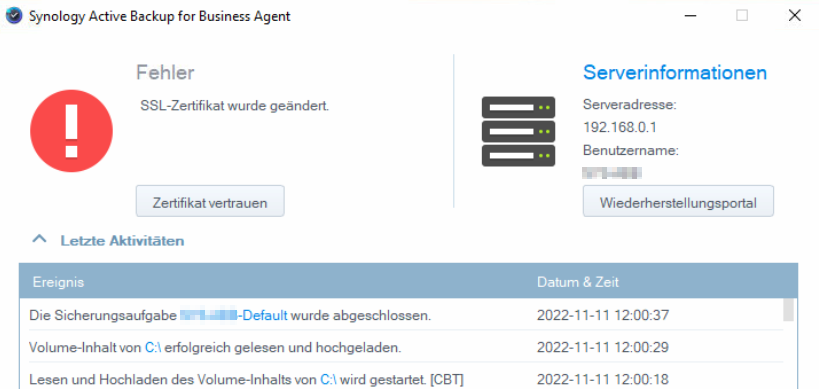

Der Active Backup for Business Agent führt keine Backups mehr aus

Wird das Zertifikat für Active Backup for Business vom NAS getauscht, weil es ungültig geworden ist, so stellt der Agent – ohne, dass es eine Warnung geben würde – die Erstellung der Backups ein.

Um die Backups wieder aufzunehmen muss manuell auf jedem Client das neue Zertifikat bestätigt werden. Leider gibt es keine Möglichkeit, das neue Zertifikat über ein Active Directory auszurollen. Zertifikate im Zertifikatestore werden vom Agenten nicht berücksichtigt.

Die Lösung des Problems: Eine längere Gültigkeit der Zertifikate

Was in der Theorie gut gemeint ist führt in der Praxis zu teils erheblichen Problemen, die teils nur aufwendig zu beheben sind. Fällt ein Backup durch ein Zertifikatstausch unbemerkt aus, ist dies absolut kontraproduktiv.

Grundsätzlich ist eine längere Zertifikatsgültigkeit im Intranet unkritisch. Dass ein Zertifikatstausch bei Active Backup for Business nicht so ohne weiteres möglich ist, scheint auch dem Hersteller bekannt zu sein, denn bei neueren Installationen wird für Active Backup for Busines ein Zertifikat mit zehn Jahren Gültigkeit eingerichtet.

Wie die Gültigkeit des Synolgoy Standardzertifikats verlängern?

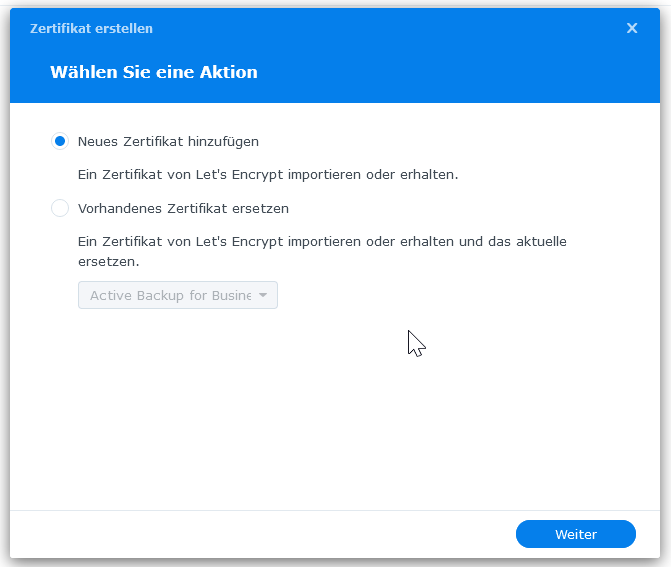

Die Gültigkeit eines bestehenden Zertifikats kann nicht verlängert werden. Damit Probleme wie oben beschrieben nicht auftreten kann ein sog. self-signed Zertifikat installiert werden, bei dem die Gültigkeit vorgeben werden kann.

Leider gibt es seit DSM 7 keine Möglichkeit mehr, ein solches Zertifikat über die Oberfläche zu erzeugen.

Self signed Zertifikat im Terminal erzeugen

Auf jedem Synology NAS kann das Terminal freigegeben werden. Folgender Befehl erzeugt ein selbst signierte Zertifikat mit 10 Jahren Gültigkeit.

openssl req -x509 \

-sha256 -days 3560 \

-nodes \

-newkey rsa:8192 \

-subj "/CN=server.tld /C=DE/L=Stadt" \

-keyout rootCA.key -out rootCA.crtÜber die Option „Neues Zertifikat hinzufügen“ kann dieses Zertifikat eingespielt werden.

Zusammenfassung

Die kurzen Zertifikatsgültigkeiten unter DSM 7 können zu erheblichen Problemen führen, wenn Zertifikate ablaufen und automatisch getauscht werden. Bevor Dienste produktiv genutzt werden sollten die jeweils verwendeten Zertifikate geprüft werden. So werden böse Überraschungen vermieden, wenn Zertifikate unerwartet ungültig werden.

Darüber hinaus sollten generell wichtige Anwendungen und Prozesse wie beispielsweise Backups durch ein Monitoring überwacht werden. Ereignisse, die über den DSM selbst nicht überwacht werden können, können über andere Techniken, wie z.B. SNMP oder ein Missing Positive Monitoring überwacht werden.

Wir bieten fertige Monitoring-Konzepte für nahezu jede Anwendung, In-House oder extern über unseren Monitoring Server. Unser Monitoring arbeitet aktiv, d.h. es müssen keinerlei Ports von außen geöffnet werden und es gibt keinerlei externe Zugriffe auf das NAS.

Schreiben sie uns

Kontakt

für alle Anfragen

Kontaktinformation

- Nas-Central

- Alzenachstr. 14, 54294 Trier

- Email: info@nas-central.de

- Telefon: +49 (0)651 9949 700

- www.nas-central.de

- Tags: Backup, Zeretifikate

Kategorien

- Allgemein (2)

- Backup (3)

- Collaboration (1)

- Datenrettung (1)

- Sicherheit (1)

- System (5)

Schlagwörter

NAS Lösungen für jede Anwendung

Bitte kontaktieren sie uns